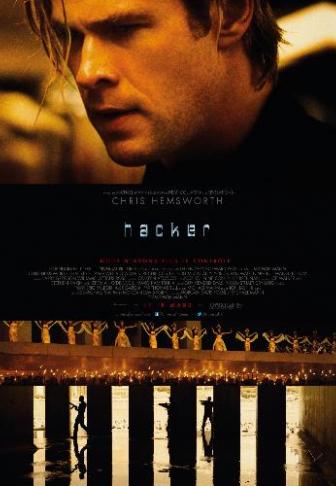

Hacker a beau changer de contexte, il fait le lien avec beaucoup de vos précédents films, comme si chacun aboutissait à celui-ci.Pas vraiment, parce que mes films mènent toujours à des choses imprévisibles. Même si j’essaie de programmer, mes plans échouent toujours. Donc si jamais on trouve un lien, c’est parce que j’utilise un détail issu d’un projet précédent, ou un aspect tangent d’une autre idée. Voilà pourquoi je dirais que Hacker n’est pas l’aboutissement d’un ou plusieurs films, mais qu’au contraire il s’en éloigne. Non seulement la technologie diffère, mais les personnages aussi. Nous avons changé. La pointe de ce changement est cet univers de cyber révolution.Pourquoi avoir situé Hacker partiellement en Asie ?Il y a longtemps que j’avais envie de filmer en Asie. Si je n’étais pas retenu par mon travail, et si j’avais la possibilité de faire ce qui me plaît, je serais probablement sur un bateau au large des îles Célèbes. Je suis attiré par les cultures différentes et méconnues. Et c’est dans la perspective de situer une action ailleurs que j’ai mis le doigt sur l’Indonésie. J’ai passé beaucoup de temps là-bas, mais aussi à Kuala Lumpur et à Singapour. Et j’ai toujours voulu tourner à Hong Kong. Ce désir a été encapsulé et mis de côté, et en parlant au producteur Thomas Tull et aux gens de Legendary, j’ai évoqué quelque chose qui se passerait partiellement en Asie, mais dans le cadre d’une enquête criminelle plus vaste, d’une dimension épique. En même temps, j’étais intéressé par l’ingestion-digestion de la technologie en Chine et aussi par ce qui se passait avec Stuxnet (le virus informatique mis au point par la NSA pour saboter les centrifugeuses iraniennes). Les deux menaient aux intrusions cybercriminelles et à la possibilité pour ces évènements d’arriver.Qu’avez-vous appris en vous documentant sur Stuxnet ?J’ai eu une grande révélation : si le logiciel malveillant était une personne, ce serait un drame. C’est complètement dramatique : ça s’insinue, en prétendant être autre chose, et ça prend contrôle de la surveillance et s’arrange pour que les indicateurs disent « tout va bien ». Puis ça se déplace pour dérègler le système, puis ça se déplace encore ailleurs pour détruire tout système qui signalerait le dysfonctionnement. Ca ressemble à un jeu d’échecs en trois dimensions. Je me suis rendu compte que le code (cryptage) était devenu la première arme numérique, comme un drone furtif. Il frappe, mais on ne prend conscience de l’impact qu’un an et demi plus tard. Ca m’a fasciné.Et comment vous l’êtes vous approprié ?Pour remonter la piste, il faut enquêter patiemment. Je n’essaie pas de faire de l’anthropomorphisme, mais les codes sont écrits par des humains qui laissent leur empreinte dessus, comme un architecte a une signature. Les analystes des codes sont comme des médecins légistes, ils détectent ce qu’il y a de personnel dans un code. Ils le décrivent comme fin et gracieux, ou au contraire grossier. Tel auteur peut écrire sept codes différents simultanément, en allant de l’un à l’autre sans se tromper, et par moments il fait une pause pour prendre un café. C’est très intime. C’est un univers. On est partis de là.Ce qui est intéressant c’est que ça commence comme quelque chose d’abstrait et d’invisible, et petit à petit, ça se matérialise dans la réalité. Et plus ça devient réel, plus ça devient viscéral…Les manifestations de cette cyber guerre n’ont jamais été aussi réelles que ce que nous montrons. La première question qu’on se pose en cas de cyber intrusion, intuitivement, c’est qui a écrit ce code ? Un individu, un Etat ? Si le code est assez complexe pour avoir nécessité 3 ou 4 mois d’écriture, ça veut dire qu’il faut une vingtaine des meilleurs codeurs pour l’écrire, donc il s’agit probablement d’une grosse organisation, possiblement financée par un Etat. Après, on se demande qui sont ces gens ? A quoi ressemblent-ils ? Quelle langue parlent-il ? En quoi sont-ils différents ? Quelles sont les anomalies ? Quelle partie de ce que je considère comme appartenant au monde matériel partagent-ils avec moi ? Quelle partie ne partagent-ils pas du tout ? A quel point sont-ils isolés ? C’est difficile de répondre quand vous avez affaire à des gens comme Kevin Poulsen (ancien hackeur, consultant sur Hacker et une des sources d’inspiration du personnage de Hathaway). Quand il était en cavale, il trollait les autoroutes la nuit et dormait le jour. Il s’était introduit dans la base de données du FBI et du LAPD pour changer son signalement.>>> Chris Hemsworth est-il un bon héros mannien ?Comment avez-vous trouvé une ligne directrice ?Deux choses m’intéressaient dans cette histoire. La première, c’est que, en cherchant à répondre aux questions qui ? et pourquoi ?, les détectives ne savent rien. L’adversaire est merveilleusement fantômatique. On ne sait pas qui il est, où il est, on ne sait pas ce qu’il manigance par ailleurs, ni même pourquoi il a fait ce qu’il a fait. C’est rempli d’inconnues. Et nous découvrons les choses en même temps que les protagonistes, du moins pendant les deux premiers actes. Le troisième, sans rien dévoiler, inverse complètement le procédé. Cette fois, ce sont les détectives qui savent tout, et ils gardent leurs tactiques secrètes. Nous ne savons pas pourquoi elle verse du café sur une feuille de papier, jusqu’à ce que nous arrivions à la banque et qu’elle donne au portier une clé USB et là, tout s’explique. De même, on ne sait pas pourquoi Hathaway achète une série de tournevis. C’est longtemps après qu’on découvre que sa technique de combat rapproché, il l’a apprise en prison. Ce n’est pas un streetfighter, ni un soldat. Sa culture, c’est l’école de gladiateurs qu’il a connue en prison. Et il improvise des armes à partir d’objets trouvés.Et la deuxième chose ?C’était une question : comment puis-je emprunter au monde de la cyber technologie la façon dont ils acquièrent l’information ? Il y a des années, quand je faisais Thief ou Public Enemies, un flic aurait essayé d’intimider Marion Cotillard pour la faire parler. Dans notre cas, les détectives n’ont pas d’informateur à interroger pour savoir où se trouve leur proie. Ils s’introduisent dans les ordinateurs de la NSA pour pirater un logiciel qui leur permet de restaurer un code récupéré dans la corbeille de l’ordinateur de l’usine de Chai Wan. Et ainsi récupérer l’adresse IP qui leur permettra de localiser leur type. J’ai essayé de m’inspirer de cette méthode pour écrire l’intrigue.Dans Hacker, Hathaway a l’air de réussir là où vos précédents personnages ont échoué. Notamment dans sa relation avec la fille...C’est une relation différente. Tang Wei n’est pas une femme extension d’un homme ou objet de désir. Elle est un individu au même titre que lui. Pour une Chinoise, elle est exceptionnelle à deux égards : d’abord elle est impulsive, franche et spontanée. Elle l’incite à arrêter de penser comme s’il était encore en prison, pour être à la hauteur de sa réputation de codeur génial. Ce n’est pas facile, mais elle croit en lui. Par ailleurs, il y a très peu de programmatrices en Chine, c’est un domaine très masculin. Et elle ne travaille pas pour une bureaucratie, elle est indépendante. Comme beaucoup de vos personnages criminels, Hathaway est passé par la case prison. Qu’est-ce qui le différencie des autres ?Il n’est pas vraiment un cyber criminel. Il a pris un risque en téléchargeant le logiciel de la NSA. Le FBI a ordonné son arrestation. Les Chinois ont accepté de l’extrader. C’est alors que les choses changent. Il est un fugitif mais pas un criminel professionnel et je ne le vois pas entrer dans cette activité. Elle et lui sont des citoyens du nouveau monde dans lequel nous vivons. Ils ont beaucoup de compétences informatiques, beaucoup d’argent et les voilà partis. Libres.Interview Gérard DelormeHacker de Michael Mann avec Chris Hemsworth, Tang Wei, Viola Davis, le 18 mars dans les salles

Commentaires